Отрицание: этого не может быть потому что этого просто не может быть

Приходилось ли вам видеть, как человек, услышав шокирующее известие, восклицает «Этого не может быть!» или «Неправда!». Если да, то вы могли наблюдать действие такого механизма психологической защиты как отрицание.

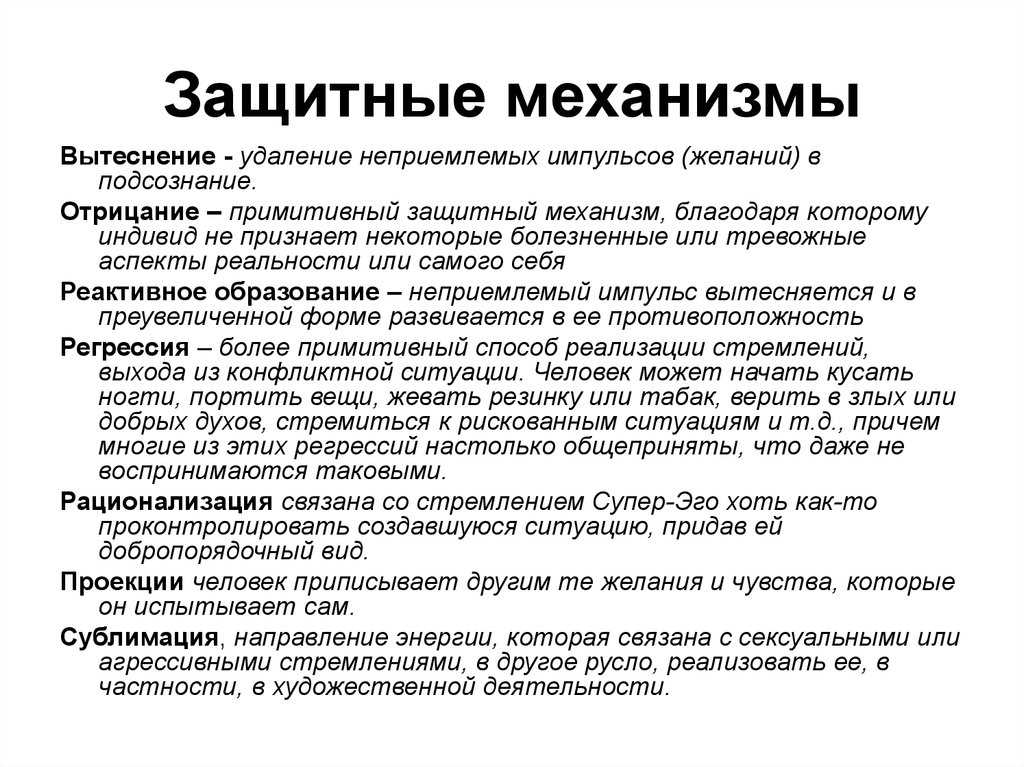

Отрицание — механизм психологической защиты, проявляется как отвержение мыслей, чувств, желаний, потребностей или реальности, которые неприемлемы на сознательном уровне.

Для чего это нужно?

Отрицание, как и любая психологическая защита, необходимо нашей психике. С его помощью наше сознание защищается от слишком болезненных для него переживаний, мыслей или фактов. Такие механизмы как бы смягчают реальность и подают её нашему сознанию уже адаптированной, так, чтобы мы смогли её принять.

Для человека естественно использовать отрицание, когда он получает печальное известие, однако и менее трагические события могут запустить этот процесс.

Отрицание — одна из самых ранних и примитивных психологических защит; часто его применяют дети.

«Если я закрою глаза, то ничего страшного не случится» — так рассуждает любой напуганный ребенок. Но некоторые люди, даже повзрослев, продолжают придерживаться такой позиции и в случае опасности просто «прячут голову в песок».

Такие люди гордятся своим оптимистическим отношением к жизни, их девиз — «Что ни случается, всё к лучшему». При этом подобная позиция мешает им по-настоящему принять трудности, бороться с ними и извлекать уроки из своих ошибок.

Американский психоаналитик Нэнси Мак-Вильямс приводит в своей известной работе по психодиагностике такой пример отрицания: её клиенты, супружеская пара, рожали одного за другим троих детей, которые умирали во младенчестве. Пара отказывалась оплакивать умерших детей, не желала проходить генетическую экспертизу и несмотря на протесты двоих здоровых сыновей была полна решимости родить еще одного ребенка, говоря, что на всё воля Бога.

В данном случае имеет место факт отрицания людьми генетического нарушения. Для них слишком болезненным является тот факт, что с ними что-то не так и им проще ссылаться на волю высших сил, чем предпринять какие-то меры по предотвращению повторяющейся ситуации.

Для них слишком болезненным является тот факт, что с ними что-то не так и им проще ссылаться на волю высших сил, чем предпринять какие-то меры по предотвращению повторяющейся ситуации.

Другой пример отрицания можно описать выражением «любовь слепа», когда влюбленный человек не замечает недостатков объекта своей любви, идеализирует его. Или когда один из партнеров объявляет о разрыве отношений, а другой не верит в это и продолжает надеяться на воссоединение.

Каковы последствия?

Отрицание привносит и позитивные моменты в жизнь человека. Люди, часто использующие эту психологическую защиту, отличаются энергичностью и оптимизмом. В состоянии отрицания люди склонны предпринимать самые активные действия, они не видят опасностей и трудностей и иногда такой настрой приносит успех. Солдаты на войне просто не могли бы идти в бой, если бы со всей очевидностью приняли реальность грозящей им опасности.

Однако уход в отрицание в случае серьезных жизненных трудностей приводит к гораздо более печальному исходу. Например, человек, отрицающий свое заболевание, рискует упустить драгоценное время лечения, а женщина, живущая с тираном и отрицающая серьезность побоев, может поплатиться за свою иллюзию жизнью.

Например, человек, отрицающий свое заболевание, рискует упустить драгоценное время лечения, а женщина, живущая с тираном и отрицающая серьезность побоев, может поплатиться за свою иллюзию жизнью.

Как правило использование отрицания не говорит о наличии каких-то психических расстройств и встречается в той или иной степени у каждого человека. Однако бывает и так, что человек на протяжении долгого времени не принимает совершенно очевидные факты и это даже может грозить его жизни или здоровью.

Осознавать свои механизмы психологической защиты, применять их осознанно, усиливая или ослабляя в нужный момент, анализировать последствия их применения — вот залог продуктивной и гармоничной жизни!

Читайте также

Отрицание, замещение, проекция: как психика нас защищает

Сегодня Фрейд кажется фигурой из прошлого и ассоциируется преимущественно с концепцией либидо и сексуальности. Однако многие его идеи не потеряли своей актуальности.

«Мои студенты по-прежнему изучают отрицание, проекции и прочие защитные механизмы, а также бессознательное, психосексуальность, психосоматику, перенос и контрперенос. Возможно, они не знают о самом Фрейде почти ничего, но совершенно точно признают его огромный вклад в науку», — пишет Энтони Смит, психолог и преподаватель курса психопатологии в Массачусетском университете.

Возможно, они не знают о самом Фрейде почти ничего, но совершенно точно признают его огромный вклад в науку», — пишет Энтони Смит, психолог и преподаватель курса психопатологии в Массачусетском университете.

В целом защитных механизмов довольно много, от чисто адаптивных подходов вроде юмора и предчувствия до таких специфических состояний, как вытеснение и явное психотическое искажение. Фрейд, уделявший бесчисленное количество часов каждому пациенту, сумел понять, что разные способы поведения, которые не дают добиться прогресса в лечении, — не что иное, как подсознательная защита эго.

Поговорим о трех способах защиты.

Отрицание

Пожалуй, с ним знакомы все. Порой мы не верим в происходящее и говорим: «Такое не могло случиться со мной». Это нормально. Однако есть люди, которые буквально живут в отрицании, то есть решают серьезные проблемы, попросту отказываясь от мыслей, чувств и очевидных фактов, которые слишком тяжело осознавать.

«Во время работы в изоляторе временного содержания я не раз слышал, как заключенные цепляются за призрачную надежду с помощью спасительного отрицания, — вспоминает Энтони Смит. — Самый невероятный случай, с которым мне пришлось столкнуться, — подозреваемый в громком деле об убийстве, где было немало свидетелей, заявил: «После суда меня сразу отпустят домой. Это сделал мой двоюродный брат. Мы похожи. Адвокат сказал, что наши ДНК могут совпадать, но они держат меня тут из-за показаний».

— Самый невероятный случай, с которым мне пришлось столкнуться, — подозреваемый в громком деле об убийстве, где было немало свидетелей, заявил: «После суда меня сразу отпустят домой. Это сделал мой двоюродный брат. Мы похожи. Адвокат сказал, что наши ДНК могут совпадать, но они держат меня тут из-за показаний».

Психотерапевт всегда замечает отрицание, но было бы некорректно называть его просто ложью. Это бессознательный защитный механизм, временами достигающий масштабов бреда. Сам пациент этого не осознает. Задача специалиста — приблизить человека к реальности, по крайней мере, предложить альтернативные способы восприятия.

С теми, кто мысленно застрял в «Это не могло случиться со мной», рассматривается вероятность того, что «это» случилось и стоит вести себя иначе. Доктору Смиту понадобилось немало времени, прежде чем упомянутый заключенный хотя бы допустил, что ему может грозить пожизненный срок, и более-менее осознал, что проведет остаток дней в тюрьме.

Замещение

Попадался ли вам настолько вредный босс, что вы желали ему провалиться сквозь землю? Скорее всего, на работе вы сдерживались, зато дома в сердцах без причины могли кричать на детей. Это и есть замещение: желания смещаются с исходного объекта на более подходящий безобидный заменитель.

Это и есть замещение: желания смещаются с исходного объекта на более подходящий безобидный заменитель.

Такое нередко происходит с детьми, которые грубят учителям. Учитель — авторитетная фигура, временно заменяющая родителя, причем многое зависит от пола. Например, у ребенка напряженные отношения с отцом, но перечить ему небезопасно, и вся затаенная ненависть выплескивается на учителя-мужчину.

Иногда это служит второстепенным целям. Скажем, отец работает во вторую смену, и ребенок не хочет с ним пересекаться. Он усвоил, что за дерзости в адрес учителя наверняка придется отсидеть лишний час после уроков, значит, он попадет домой, когда отца уже не будет.

В таких случаях в терапии специалисты помогают клиенту понять, где скрывается настоящая проблема, и научиться ей противостоять.

Еще один пример из практики Энтони Смита — мальчик с хронически неудовлетворительным поведением в школе. Причем агрессия была направлена на учительниц. Психолог спросил, нет ли у него враждебных чувств к матери, о которых он никогда не говорил. И мальчик рассказал: он не может забыть, что она не защитила его от отца, когда тот набросился на него с побоями.

И мальчик рассказал: он не может забыть, что она не защитила его от отца, когда тот набросился на него с побоями.

Поскольку мать олицетворяла для него единственную стабильную привязанность, не в его интересах было вступать с ней в конфликт. Поэтому он не нашел лучшего способа, чем выместить свою обиду на тех, кто символизирует материнскую фигуру. Справиться с проблемой помогла совместная терапия, в ходе которой удалось разобраться, что произошло, когда отец мальчика еще жил в семье.

Проекция

Если вам было за что-то стыдно и казалось, что даже незнакомые люди смотрят на вас осуждающе, — это проекция. Так называется состояние, при котором кажется, будто окружающие воспринимают нас так же, как и мы сами. Однако патологическая проекция «включается» бессознательно.

Рассмотрим в качестве примера избегающее расстройство личности. Для пациентов с таким диагнозом характерна крайне низкая самооценка, что приводит к социальному избеганию. Они относятся к себе как к последнему ничтожеству, но скрывают это изо всех сил, боясь потерять лицо.

Проекции часто встречаются у пациентов с депрессией, которые тоже уверены, что все относятся к ним так же плохо, как они сами. При подобном иррациональном мышлении достаточно попросить представить доказательства, что их действительно ни во что не ставят. Почти никому это не удается.

Терапевт должен донести до пациента, что его страхи надуманы. Тот должен хотя бы допустить мысль, что другие будут рады принять его в свою компанию.

Даже общие знания о трех основных защитных механизмах помогают лучше понять себя и других, а также усиливают действие терапии.

Что такое DDOS-атака и как защитить свой сайт от нее

Методы защиты и смягчения последствий с использованием управляемой службы защиты от распределенного отказа в обслуживании (DDoS), брандмауэра веб-доступа (WAF) и сети доставки контента (CDN)

ЧТО ТАКОЕ DDOS-АТАК?

Атака типа «отказ в обслуживании» (DoS) — это злонамеренная попытка повлиять на доступность целевой системы, например веб-сайта или приложения, для законных конечных пользователей. Как правило, злоумышленники генерируют большие объемы пакетов или запросов, которые в конечном итоге перегружают целевую систему. В случае атаки распределенного отказа в обслуживании (DDoS) злоумышленник использует несколько скомпрометированных или контролируемых источников для создания атаки.

Как правило, злоумышленники генерируют большие объемы пакетов или запросов, которые в конечном итоге перегружают целевую систему. В случае атаки распределенного отказа в обслуживании (DDoS) злоумышленник использует несколько скомпрометированных или контролируемых источников для создания атаки.

Как правило, DDoS-атаки можно разделить по тому, на каком уровне модели взаимодействия открытых систем (OSI) они атакуют. Они наиболее распространены на сетевом (уровень 3), транспортном (уровень 4), представлении (уровень 6) и прикладном (уровень 7) уровнях.

Модель взаимодействия открытых систем (OSI):

| # | Слой | Приложение | Описание | Пример вектора |

| 7 | Приложение | Данные | Сетевой процесс для приложения | HTTP-флуд, DNS-запрос лавин |

| 6 | Презентация | Данные | Представление данных и шифрование | Злоупотребление SSL |

| 5 | Сеанс | Данные | Межхостовая связь | Н/Д |

| 4 | Транспорт | сегментов | Сквозные соединения и надежность | SYN-флуд |

| 3 | Сеть | Пакеты | Определение пути и логическая адресация | Атаки с отражением UDP |

| 2 | Линии передачи данных | Рамки | Физическая адресация | Н/Д |

| 1 | Физический | Биты | Медиа, сигнал и двоичная передача | Н/Д |

Размышляя о методах защиты от этих атак, полезно сгруппировать их как атаки уровня инфраструктуры (уровни 3 и 4) и уровня приложений (уровни 6 и 7).

Атаки на уровне инфраструктуры

Атаки на уровне 3 и 4 обычно классифицируются как атаки на уровне инфраструктуры. Они также являются наиболее распространенным типом DDoS-атак и включают в себя такие векторы, как синхронизированные (SYN) наводнения и другие атаки с отражением, такие как наводнения пакетов пользовательских дейтаграмм (UDP). Эти атаки обычно имеют большой объем и направлены на перегрузку пропускной способности сети или серверов приложений. Но, к счастью, такие атаки имеют четкие сигнатуры и их легче обнаружить.

Атаки на прикладном уровне

Атаки на уровне 6 и 7 часто классифицируются как атаки на прикладном уровне. Хотя эти атаки менее распространены, они также имеют тенденцию быть более изощренными. Эти атаки, как правило, невелики по объему по сравнению с атаками на уровне инфраструктуры, но, как правило, сосредоточены на определенных дорогостоящих частях приложения, что делает его недоступным для реальных пользователей.

Уменьшение поверхности атаки

Одним из первых способов смягчения последствий DDoS-атак является минимизация площади поверхности, которая может быть атакована, тем самым ограничивая возможности для злоумышленников и позволяя создавать средства защиты в одном месте. Мы хотим убедиться, что наше приложение или ресурсы не подвергаются воздействию портов, протоколов или приложений, откуда они не ожидают никакого взаимодействия. Таким образом, сводя к минимуму возможные точки атаки и позволяя нам сконцентрировать наши усилия по смягчению последствий. В некоторых случаях вы можете сделать это, разместив свои вычислительные ресурсы за сетями распространения контента (CDN) или балансировщиками нагрузки и ограничив прямой интернет-трафик определенными частями вашей инфраструктуры, такими как серверы баз данных.

Планирование масштабирования

Двумя ключевыми факторами для смягчения последствий крупномасштабных объемных DDoS-атак являются пропускная способность (или пропускная способность) и способность сервера поглощать и смягчать атаки.

Пропускная способность. При разработке архитектуры ваших приложений убедитесь, что ваш хостинг-провайдер предоставляет достаточные избыточные подключения к Интернету, которые позволяют обрабатывать большие объемы трафика. Поскольку конечной целью DDoS-атак является влияние на доступность ваших ресурсов/приложений, вы должны размещать их не только рядом с вашими конечными пользователями, но и с крупными интернет-биржами, которые дадут вашим пользователям легкий доступ к вашему приложению даже во время больших объемов. трафика. Кроме того, веб-приложения могут пойти еще дальше, используя сети распространения контента (CDN) и службы интеллектуального разрешения DNS, которые обеспечивают дополнительный уровень сетевой инфраструктуры для обслуживания контента и разрешения запросов DNS из мест, которые часто находятся ближе к вашим конечным пользователям.

Объем сервера. Большинство DDoS-атак — это объемные атаки, использующие много ресурсов; поэтому важно, чтобы вы могли быстро увеличивать или уменьшать свои вычислительные ресурсы. Вы можете сделать это, используя большие вычислительные ресурсы или ресурсы с такими функциями, как расширенные сетевые интерфейсы или расширенные сетевые возможности, поддерживающие большие объемы. Кроме того, также часто используются балансировщики нагрузки для постоянного мониторинга и перераспределения нагрузки между ресурсами, чтобы предотвратить перегрузку какого-либо одного ресурса.

Знайте, что такое нормальный и ненормальный трафик

Всякий раз, когда мы обнаруживаем повышенный уровень трафика, достигающего хоста, самым базовым уровнем является способность принимать только тот объем трафика, который наш хост может обработать, не влияя на доступность. Эта концепция называется ограничением скорости. Более продвинутые методы защиты могут сделать еще один шаг вперед и разумно принимать только законный трафик, анализируя сами отдельные пакеты.

Развертывание брандмауэров для сложных атак на приложения

Рекомендуется использовать брандмауэр веб-приложений (WAF) против атак, таких как внедрение SQL или подделка межсайтовых запросов, которые пытаются использовать уязвимость в самом приложении. Кроме того, из-за уникальной природы этих атак вы должны иметь возможность легко создавать настраиваемые средства защиты от незаконных запросов, которые могут иметь такие характеристики, как маскировка под хороший трафик или исходящие с плохих IP-адресов, неожиданных географических мест и т. д. Иногда это также может быть полезно. в смягчении атак, поскольку они получают опытную поддержку для изучения моделей трафика и создания индивидуальной защиты.

Зарегистрируйте учетную запись AWS

Ваша учетная запись будет относиться к уровню бесплатного пользования AWS, что позволит вам получить бесплатный практический опыт работы с платформой, продуктами и услугами AWS.

Учитесь с помощью предварительно настроенного шаблона и пошаговых руководств

Настройте защиту от DDoS-атак на AWS

Все клиенты AWS получают преимущества автоматической защиты AWS Shield Standard без дополнительной оплаты.

Поддержка AWS для Internet Explorer заканчивается 31.07.2022. Поддерживаемые браузеры: Chrome, Firefox, Edge и Safari. Узнать больше »

Что означает DDoS? | Объяснение распределенного отказа в обслуживании

Значение DDoS: что такое DDoS?

Распределенные атаки типа «отказ в обслуживании» (DDoS) являются подклассом атак типа «отказ в обслуживании» (DoS). DDoS-атака включает в себя несколько подключенных онлайн-устройств, известных под общим названием ботнет, которые используются для переполнения целевого веб-сайта фальшивым трафиком.

В отличие от других видов кибератак, DDoS-атаки не пытаются нарушить периметр безопасности. Скорее, DDoS-атака направлена на то, чтобы сделать ваш веб-сайт и серверы недоступными для законных пользователей. DDoS также можно использовать в качестве дымовой завесы для других вредоносных действий и для отключения устройств безопасности, нарушая периметр безопасности цели.

DDoS также можно использовать в качестве дымовой завесы для других вредоносных действий и для отключения устройств безопасности, нарушая периметр безопасности цели.

Успешная распределенная атака типа «отказ в обслуживании» — очень заметное событие, влияющее на всю базу пользователей в сети. Это делает его популярным оружием среди хактивистов, кибер-вандалов, вымогателей и всех, кто хочет доказать свою точку зрения или отстаивать свое дело.

DDoS-атаки могут происходить короткими вспышками или повторяться, но в любом случае воздействие на веб-сайт или бизнес может длиться дни, недели и даже месяцы, пока организация пытается восстановиться. Это может сделать DDoS чрезвычайно разрушительным для любой онлайн-организации. Помимо прочего, DDoS-атаки могут привести к потере доходов, подорвать доверие потребителей, вынудить предприятия тратить целые состояния на компенсации и нанести долгосрочный ущерб репутации.

DoS против DDoS

Различия между обычными и распределенными атаками типа «отказ в обслуживании» существенны. При DoS-атаке злоумышленник использует одно подключение к Интернету либо для использования уязвимости в программном обеспечении, либо для переполнения цели фальшивыми запросами — обычно в попытке исчерпать ресурсы сервера (например, ОЗУ и ЦП).

При DoS-атаке злоумышленник использует одно подключение к Интернету либо для использования уязвимости в программном обеспечении, либо для переполнения цели фальшивыми запросами — обычно в попытке исчерпать ресурсы сервера (например, ОЗУ и ЦП).

С другой стороны, распределенные атаки типа «отказ в обслуживании» (DDoS) запускаются с нескольких подключенных устройств, распределенных по Интернету. Эти заграждения из нескольких человек и нескольких устройств, как правило, труднее отразить, в основном из-за огромного количества задействованных устройств. В отличие от DoS-атак из одного источника, DDoS-атаки, как правило, нацелены на сетевую инфраструктуру, пытаясь насытить ее огромными объемами трафика.

DDoS-атаки также различаются по способу выполнения. Вообще говоря, атаки типа «отказ в обслуживании» запускаются с использованием самодельных сценариев или инструментов DoS (например, Low Orbit Ion Canon), в то время как атаки DDoS запускаются из ботнетов — больших кластеров подключенных устройств (например, мобильных телефонов, ПК или маршрутизаторов), зараженных вредоносными программами, которые позволяет удаленное управление злоумышленником.

Ботнеты DDoS: проведение крупномасштабных атак

Ботнет — это набор захваченных подключенных устройств, используемых для кибератак, которые управляются удаленно из Центра управления и контроля (C&C). К ним обычно относятся персональные компьютеры, мобильные телефоны, незащищенные устройства Интернета вещей и даже ресурсы общедоступных облачных сервисов. Злоумышленники используют вредоносное ПО и другие методы для компрометации устройства, превращая его в «зомби» в ботнете злоумышленника.

Ботнеты позволяют злоумышленникам проводить DDoS-атаки, используя мощь многих машин и скрывая источник трафика. Поскольку трафик является распределенным, средствам безопасности и командам по безопасности трудно обнаружить, что DDoS-атака происходит, пока не стало слишком поздно.

Чтобы узнать больше о крупномасштабной инфраструктуре DDoS, см. нашу статью о DDoS-ботнетах .

Типы DDoS-атак

DoS-атаки можно разделить на две основные категории — атаки прикладного уровня и атаки сетевого уровня. Каждый из этих типов DDoS-атак определяет определенные параметры и поведение, используемые во время атаки, а также цель атаки.

Каждый из этих типов DDoS-атак определяет определенные параметры и поведение, используемые во время атаки, а также цель атаки.

- Атаки на прикладном уровне (также известные как атаки уровня 7) могут представлять собой либо DoS-, либо DDoS-угрозы, которые пытаются перегрузить сервер, отправляя большое количество запросов, требующих ресурсоемкой обработки и обработки. Среди других векторов атак в эту категорию входят HTTP-флуды, медленные атаки (например, Slowloris или RUDY) и атаки DNS-запросов.

Игровой веб-сайт подвергся массивному DNS-флуду, пиковое значение которого превышает 25 миллионов пакетов в секунду.

Размер атак прикладного уровня обычно измеряется в запросах в секунду (RPS). большинство веб-сайтов среднего размера.

- Атаки на сетевом уровне (также известные как атаки на уровне 3–4) почти всегда представляют собой DDoS-атаки, созданные для того, чтобы засорить «конвейеры», соединяющие вашу сеть. Векторы атак в этой категории включают UDP-флуд, SYN-флуд, атаки с усилением NTP и усилением DNS и многое другое.

Любое из них может быть использовано для предотвращения доступа к вашим серверам, а также может привести к серьезным операционным повреждениям, таким как приостановка действия учетной записи и огромные сборы за превышение лимита.

DDoS-атаки почти всегда представляют собой события с высоким трафиком, обычно измеряемым в гигабитах в секунду (Гбит/с) или пакетах в секунду (PPS). Крупнейшие атаки на сетевом уровне могут превышать сотни Гбит/с; однако от 20 до 40 Гбит/с достаточно, чтобы полностью отключить большинство сетевых инфраструктур.

Причины DDoS-атак: Мотивы злоумышленников

«DDoS-атака» описывает действие по проведению DDoS-атаки. Атаки типа «отказ в обслуживании» запускаются отдельными лицами, предприятиями и даже государствами, у каждого из которых есть свои собственные мотивы.

Хактивизм

Хактивисты используют DoS-атаки как средство выражения своей критики всего, от правительств и политиков, включая «большой бизнес», до текущих событий. Если хактивисты не согласятся с вами, ваш сайт выйдет из строя (также известный как «танго вниз»).

Если хактивисты не согласятся с вами, ваш сайт выйдет из строя (также известный как «танго вниз»).

Менее технически подкованные, чем другие типы злоумышленников, хактивисты, как правило, используют готовые инструменты для атак на свои цели. Anonymous, пожалуй, одна из самых известных групп хактивистов. Они несут ответственность за кибератаку в феврале 2015 года против ИГИЛ, после террористической атаки последнего против парижского офиса Charlie Hebdo, а также за атаку на правительство Бразилии и спонсоров чемпионата мира в июне 2014 года.

Типичный метод нападения хактивисты: DoS и DDoS.

Кибер-вандализм Кибер-вандалов часто называют «детскими сценариями» — за то, что они полагаются на готовые сценарии и инструменты, чтобы причинять горе другим интернет-гражданам. Эти вандалы часто являются скучающими подростками, ищущими прилив адреналина или стремящимися выплеснуть свой гнев или разочарование на учреждение (например, школу) или на человека, который, по их мнению, обидел их. Некоторые, конечно, просто ищут внимания и уважения сверстников.

Некоторые, конечно, просто ищут внимания и уважения сверстников.

Помимо готовых инструментов и скриптов, кибервандалы также будут использовать DDoS-услуги по найму (также известные как загрузчики или стрессеры), которые можно приобрести в Интернете всего за 19 долларов США.поп.

ВымогательствоВсе более популярным мотивом для DDoS-атак является вымогательство, когда киберпреступник требует деньги в обмен на остановку (или невыполнение) разрушительной DDoS-атаки. Несколько известных онлайн-компаний по разработке программного обеспечения, в том числе MeetUp, Bitly, Vimeo и Basecamp, стали получателями этих заметок о DDoS, некоторые отключились после того, как отказались поддаться угрозам вымогателей.

Подобно кибервандализму, этот тип атаки возможен благодаря наличию служб стрессора и загрузчика.

Типичный метод атаки вымогателей: DDoS.

Бизнес-конкуренция DDoS-атаки все чаще используются в качестве конкурентного инструмента для бизнеса. Некоторые из этих нападений предназначены для того, чтобы удержать конкурента от участия в значимом мероприятии (например, Киберпонедельник), в то время как другие запускаются с целью полного закрытия онлайн-бизнеса на несколько месяцев.

Некоторые из этих нападений предназначены для того, чтобы удержать конкурента от участия в значимом мероприятии (например, Киберпонедельник), в то время как другие запускаются с целью полного закрытия онлайн-бизнеса на несколько месяцев.

Так или иначе, идея состоит в том, чтобы вызвать сбои, которые побудят ваших клиентов устремиться к конкуренту, а также нанесут финансовый и репутационный ущерб. Средняя стоимость DDoS-атаки для организации может составлять 40 000 долларов в час.

Атаки бизнес-вражды часто хорошо финансируются и осуществляются профессиональными «наемниками», которые проводят раннюю разведку и используют проприетарные инструменты и ресурсы для поддержки чрезвычайно агрессивных и постоянных DDoS-атак.

Типичный метод атаки, используемый бизнес-конкурентами: DDoS.

Кибервойна Спонсируемые государством DDoS-атаки используются для того, чтобы заставить замолчать критиков правительства и внутреннюю оппозицию, а также в качестве средства для нарушения работы важнейших финансовых, медицинских и инфраструктурных служб во вражеских странах.

Эти атаки поддерживаются национальными государствами, а это означает, что они представляют собой хорошо финансируемые и организованные кампании, проводимые технически подкованными профессионалами.

Типичный метод нападения, используемый в кибервойне: DDoS.

Личное соперничествоDoS-атаки могут использоваться для сведения личных счетов или срыва онлайн-соревнований. Такие нападения часто происходят в контексте многопользовательских онлайн-игр, где игроки запускают DDoS-атаки друг против друга и даже против игровых серверов, чтобы получить преимущество или избежать неминуемого поражения, «перевернув стол».

Атаки на игроков часто представляют собой DoS-атаки, выполняемые с помощью широкодоступного вредоносного программного обеспечения. И наоборот, атаки на игровые серверы, скорее всего, будут DDoS-атаками, инициированными стрессорами и загрузчиками.

Типичный метод атаки личных соперников: DoS, DDoS.

DDoS-атаки по найму: DDoS-серии, загрузчики и стрессоры

DDoS-атаки по найму предлагают выполнять DDoS-атаки от имени других за плату. Эти субъекты угроз известны под разными именами, включая DDoSser, загрузчиков и стрессоров. Широкая доступность DDoS-атак позволяет проводить масштабные атаки практически любому.

Эти субъекты угроз известны под разными именами, включая DDoSser, загрузчиков и стрессоров. Широкая доступность DDoS-атак позволяет проводить масштабные атаки практически любому.

Одна из причин, по которой актеры могут работать под определенным именем, заключается в том, что они представляют собой юридическую службу. Например, стрессоры обычно заявляют, что предлагают услуги по стресс-тестированию отказоустойчивости сервера. Однако эти участники часто не проверяют владельца сервера, который они «тестируют», чтобы убедиться, что тесты законны.

Напротив, субъекты, называющие себя буттерами и DDoS-серферами, обычно не пытаются скрыть незаконный характер своих услуг.

Пример рекламируемых цен и объемов загрузки

Как остановить DDoS-атаки: сделай сам

Вы не можете предотвратить DoS-атаки. Киберпреступники собираются атаковать. Некоторые собираются поразить свои цели, независимо от наличия защиты. Тем не менее, есть несколько превентивных мер, которые вы можете предпринять самостоятельно:

- Мониторинг вашего трафика на наличие аномалий, включая необъяснимые всплески трафика и посещения с подозрительных IP-адресов и географических местоположений.

Все это может быть признаком того, что злоумышленники выполняют «пробный прогон», чтобы проверить вашу защиту, прежде чем приступить к полноценной атаке. Признание их такими, какие они есть, может помочь вам подготовиться к последующему натиску.

Все это может быть признаком того, что злоумышленники выполняют «пробный прогон», чтобы проверить вашу защиту, прежде чем приступить к полноценной атаке. Признание их такими, какие они есть, может помочь вам подготовиться к последующему натиску. - Следите за социальными сетями (особенно Twitter) и публичными мусорными баками (например, Pastebin.com) на наличие угроз, разговоров и хвастовства, которые могут намекать на приближающуюся атаку.

- Рассмотрите возможность использования стороннего DDoS-тестирования (например, ручного тестирования) для имитации атаки на вашу ИТ-инфраструктуру, чтобы вы могли быть готовы, когда наступит момент истины. Приступая к этому, проверяйте широкий спектр атак, а не только те, с которыми вы знакомы.

- Разработайте план реагирования и группу быстрого реагирования, то есть группу людей, чья работа состоит в минимизации последствий нападения. При планировании внедрите процедуры для групп поддержки клиентов и коммуникаций, а не только для ИТ-специалистов.

Чтобы по-настоящему защититься от современных DDoS-атак, следует использовать решение по смягчению последствий DDoS-атак. Решения можно развертывать локально, но чаще они предоставляются как услуга сторонними поставщиками. Подробнее о службах защиты от DDoS-атак мы расскажем в следующем разделе.

Чтобы узнать больше о самостоятельных, локальных и облачных подходах к защите от DDoS, см. нашу статью как остановить DDoS-атаки .

Защита от DDoS-атак: как работает защита от DDoS-атак?

Первым шагом в выборе решения по предотвращению DDoS-атак является оценка вашего риска. Важные базовые вопросы включают:

- Какие активы инфраструктуры нуждаются в защите?

- Каковы слабые места или отдельные точки отказа?

- Что нужно для их уничтожения?

- Как и когда вы узнаете, что стали целью? Будет ли слишком поздно?

- Каковы последствия (финансовые и прочие) продолжительного простоя?

Вооружившись этой информацией, пришло время расставить приоритеты для ваших проблем, изучив различные варианты смягчения последствий DDoS в рамках вашего бюджета на безопасность.

Если вы используете коммерческий веб-сайт или онлайн-приложения (например, приложения SaaS, онлайн-банкинг, электронная коммерция), вам, вероятно, понадобится круглосуточная и постоянная защита. С другой стороны, крупная юридическая фирма может быть больше заинтересована в защите своей инфраструктуры, включая серверы электронной почты, FTP-серверы и платформы бэк-офиса, чем своего веб-сайта. Этот тип бизнеса может выбрать решение «по требованию».

Второй шаг — выбор метода развертывания. Наиболее распространенный и эффективный способ развертывания защиты от DDoS-атак по запросу для основных служб инфраструктуры во всей подсети — это маршрутизация по протоколу пограничного шлюза (BGP). Однако это будет работать только по запросу, требуя от вас ручной активации решения безопасности в случае атаки.

Следовательно, если вам нужна постоянная защита от DDoS для вашего веб-приложения, вам следует использовать перенаправление DNS для перенаправления всего трафика веб-сайта (HTTP/HTTPS) через сеть поставщика защиты от DDoS (обычно интегрированную с сетью доставки контента). ,). Преимущество этого решения заключается в том, что большинство CDN предлагают масштабируемость по вызову для отражения объемных атак, в то же время сводя к минимуму задержку и ускоряя доставку контента.

,). Преимущество этого решения заключается в том, что большинство CDN предлагают масштабируемость по вызову для отражения объемных атак, в то же время сводя к минимуму задержку и ускоряя доставку контента.

Защита от атак сетевого уровня

Для борьбы с атаками на сетевом уровне требуется дополнительная масштабируемость — помимо того, что может предложить ваша собственная сеть.

Следовательно, в случае нападения делается объявление BGP, чтобы гарантировать, что весь входящий трафик проходит через набор центров очистки. Каждый из них способен обрабатывать сотни Гбит/с трафика. Мощные серверы, расположенные в центрах очистки, затем будут отфильтровывать вредоносные пакеты, перенаправляя только чистый трафик на исходный сервер через туннель GRE.

Этот метод защиты обеспечивает защиту от прямых атак на IP и обычно совместим со всеми типами инфраструктур и протоколов связи (например, UDP, SMTP, FTP, VoIP).

Защита от атак с усилением NTP: 180 Гбит/с и 50 миллионов пакетов в секунду законные посетители веб-сайта.

Для профилирования трафика лучшие практики требуют эвристики на основе сигнатур и поведения в сочетании с оценкой IP-репутации и прогрессивным использованием проблем безопасности (например, проблем JS и файлов cookie).

Смягчение последствий восьмидневного HTTP-флуда: 690 миллионов DDoS-запросов от 180 000 IP-адресов ботнетов

Вместе они точно отфильтровывают трафик вредоносных ботов, защищая от атак на прикладном уровне без какого-либо воздействия на законных посетителей.

Защита от DDoS-атак от Imperva

Imperva предлагает решение для защиты от DDoS-атак, которое быстро нейтрализует крупномасштабные DDoS-атаки, не прерывая обслуживание законных пользователей. Imperva обеспечивает защиту веб-сайтов и веб-приложений, сетей и подсетей, серверов доменных имен (DNS) и отдельных IP-адресов.

Imperva обнаруживает и нейтрализует любые типы DDoS-атак, включая TCP SYN+ACK, TCP Fragment, UDP, Slowloris, Spoofing, ICMP, IGMP, HTTP Flood, Brute Force, Connection Flood, DNS Flood, NXDomain, Ping of Death, Smurf , отражены ICMP и UDP.

Все это может быть признаком того, что злоумышленники выполняют «пробный прогон», чтобы проверить вашу защиту, прежде чем приступить к полноценной атаке. Признание их такими, какие они есть, может помочь вам подготовиться к последующему натиску.

Все это может быть признаком того, что злоумышленники выполняют «пробный прогон», чтобы проверить вашу защиту, прежде чем приступить к полноценной атаке. Признание их такими, какие они есть, может помочь вам подготовиться к последующему натиску.