404 — Страница не найдена!

Настоящее Соглашение определяет условия использования Пользователями материалов и сервисов сайта мадоу106.рф (далее — «Сайт»).

-

Общие условия

1.1 Использование материалов и сервисов Сайта регулируется нормами действующего законодательства Российской Федерации.

1.2 Настоящее Соглашение является публичной офертой. Получая доступ к материалам Сайта Пользователь считается присоединившимся к настоящему Соглашению.

1.3 Администрация Сайта вправе в любое время в одностороннем порядке изменять условия настоящего Соглашения. Такие изменения вступают в силу по истечении 3 (Трех) дней с момента размещения новой версии Соглашения на сайте. При несогласии Пользователя с внесенными изменениями он обязан отказаться от доступа к Сайту, прекратить использование материалов и сервисов Сайта.

-

Обязательства Пользователя

2.1. Пользователь соглашается не предпринимать действий, которые могут рассматриваться как нарушающие российское законодательство или нормы международного права, в том числе в сфере интеллектуальной собственности, авторских и/или смежных правах, а также любых действий, которые приводят или могут привести к нарушению нормальной работы Сайта и сервисов Сайта.

2.2. Использование материалов Сайта без согласия правообладателей не допускается (статья 1270 Г.К РФ). Для правомерного использования материалов Сайта необходимо заключение лицензионных договоров (получение лицензий) от Правообладателей.

2.3. При цитировании материалов Сайта, включая охраняемые авторские произведения, ссылка на Сайт обязательна (подпункт 1 пункта 1 статьи 1274 Г.К РФ).

2.4. Комментарии и иные записи Пользователя на Сайте не должны вступать в противоречие с требованиями законодательства Российской Федерации и общепринятых норм морали и нравственности.

2.5. Пользователь предупрежден о том, что Администрация Сайта не несет ответственности за посещение и использование им внешних ресурсов, ссылки на которые могут содержаться на сайте.

2.6. Пользователь согласен с тем, что Администрация Сайта не несет ответственности и не имеет прямых или косвенных обязательств перед Пользователем в связи с любыми возможными или возникшими потерями или убытками, связанными с любым содержанием Сайта, регистрацией авторских прав и сведениями о такой регистрации, товарами или услугами, доступными на или полученными через внешние сайты или ресурсы либо иные контакты Пользователя, в которые он вступил, используя размещенную на Сайте информацию или ссылки на внешние ресурсы.

2.7. Пользователь принимает положение о том, что все материалы и сервисы Сайта или любая их часть могут сопровождаться рекламой. Пользователь согласен с тем, что Администрация Сайта не несет какой-либо ответственности и не имеет каких-либо обязательств в связи с такой рекламой.

-

Прочие условия

3.1. Все возможные споры, вытекающие из настоящего Соглашения или связанные с ним, подлежат разрешению в соответствии с действующим законодательством Российской Федерации.

3.2. Ничто в Соглашении не может пониматься как установление между Пользователем и Администрации Сайта агентских отношений, отношений товарищества, отношений по совместной деятельности, отношений личного найма, либо каких-то иных отношений, прямо не предусмотренных Соглашением.

3.3. Признание судом какого-либо положения Соглашения недействительным или не подлежащим принудительному исполнению не влечет недействительности иных положений Соглашения.

3. 4. Бездействие со стороны Администрации Сайта в случае нарушения кем-либо из Пользователей положений Соглашения не лишает Администрацию Сайта права предпринять позднее соответствующие действия в защиту своих интересов и защиту авторских прав на охраняемые в соответствии с законодательством материалы Сайта.

4. Бездействие со стороны Администрации Сайта в случае нарушения кем-либо из Пользователей положений Соглашения не лишает Администрацию Сайта права предпринять позднее соответствующие действия в защиту своих интересов и защиту авторских прав на охраняемые в соответствии с законодательством материалы Сайта.

Пользователь подтверждает, что ознакомлен со всеми пунктами настоящего Соглашения и безусловно принимает их.

МБДОУ «Детский сад № 180»

Уважанмые родители!

С начала текущего года на территории Нижегородской области на 18,2% (с 33 до 39 случаев) возросло количество ДТП с участием несовершеннолетних пассажиров транспортных средств. В результате ДТП 2 несовершеннолетних пассажира погибли и 43 подростка получили ранения

различной степени тяжести, в трех случаях дети перевозились с нарушением требований ПДД РФ.

На дорогах г. Н. Новгорода за 2 месяца 2023 года с участием детей пассажиров произошло – 10 ДТП, в которых 10 детей до 12 лет получилиранения, 1 ребенок пострадал, в том числе, из-за нарушения правил перевозки несовершеннолетних в салоне автомобиля.

Памятка — Безопасное место — с ремнём и автокреслом

Памятка для родителей

Уважаемые родители!

В целях обучения детей безопасному поведению на дорогах Министерство образования и науки Нижегородской области направляет информационные материалы — методические рекомендации, лучшие педагогические практики, видеофильмы, информационные карточки.

Электронные версии рабочих тетрадей размещены

по ссылке: http://vcht.center/events/bdd/rabochie-tetradidlya-yunyh-inspektorov-dvizheniya/

и доступны для скачивания.

Сайт Всероссийского педагогического фестиваля межпредметных

проектов по безопасности дорожного движения (https://festbdd.ru/) содержит

конкурсные материалы победителей, призеров и участников.

Сайт Всероссийского конкурса «Лучший педагог по обучению

основам безопасного поведения на дорогах» (https://best-tutor-bdd.ru/)

содержит конкурсные материалы победителей, призеро в и участников.

Комплект информационно-образовательных материалов по тематике

безопасности дорожного движения (далее – БДД) для работы с родителями.

Видеоролики и методические

рекомендации к ним размещены по ссылке:

http://vcht.center/festival/bezopasnost-dorozhnogo-dvizheniya/komplektmaterialov-

bdd-rabot%D0%B0-s-roditelyami/ и доступны для скачивания.

Методические карточки с памятками для обучающихся, родителей

(законных представителей) обучающихся, педагогических работников, иных

заинтересованных лиц, касающиеся правил перевозки детей в качестве

пассажиров в транспортных средствах, правил поведения пешеходов,

особенностей поведения на дорогах в различных погодных условиях,

разработки маршрута «дом-школа-дом», других тематик в области БДД,

размещены по ссылке: https://xn--80adrabb4aegksdjbafk0u. xn--p1ai/presscenter/

xn--p1ai/presscenter/

federalnyy-resursnyy-tsentr-po-profilaktike-ddtt/

Уважаемые родители!

С целью снижения количества ДТП с детьми — пешеходами, а также популяризации использования детьми-пешеходами световозвращающих элементов в тёмное время суток и в условиях недостаточной видимости с 03 по 30 октября 2022 года на территории Нижегородского региона будет проходить месячник по безопасности дорожного движения «ЗАСВЕТИСЬ».

с 25 по 28 апреля 2022 года на территории г. Н. Новгорода будет проведено информационно-профилактическое мероприятие

«Мой друг – велосипед!»

Ролик «Безопасный велосипед» — https://vk.com/video-200748926_456239020

с 05 апреля по 10 апреля в городе Нижний Новгород проходит специализированная информационно-пропагандистская акция «ПРИСТЕГНИСЬ!»

Буклет — Безопасное место с ремнём и автокреслом

Документ подписан с помощью ЭЦП

Дата и время подписания: 11.

Буклет — Детям безопасную дорогу

Использование средств индивидуальной мобильности.

Видеоролик по использованию средств индивидуальной мобильности ссылка — https://disk.yandex.ru/i/inUfwaImhHRCnA

Презентация — средства индивидуальной мобильности Документ подписан с помощью ЭЦП Дата и время подписания: 11.04.2022 14:42

Уважаемые родители!

Сообщаем о том, что с начала 2022 года на дорогах города Нижнего Новгорода зафиксирован рост дорожно-транспортных происшествий с участием детей и подростков с 13 до 18 случаев, в которых 18 детей получили ранения различной степени тяжести, погибших детей не допущено, 4 школьника получили телесные повреждения на дороге в результате собственной неосторожности.

Предлагаем Вам ознакомиться с информационно-профилактической

программой «407 — на связи» по ссылке

Уважаемые родители!

За 8 месяцев 2021 года с участием детей и подростков в возрасте до 16 лет в Нижнем новгороде зарегистрировано 102 ДТП, в результате которых 109 несовершеннолетних получили ранения, из них 35 пострадавших участников дорожного движения являлись пешеходами, 2 ребёнка погибло.

С 27 сентября 2021 года по 07 октября 2021 года планируется проведения декадника по безопасности дорожного движения «Засветись!»

Видеоролик «Акция «Засветись!»

https://vk.com/video69151532_456239166

Уважаемые родители!

Сообщаем о том, что на дорогах города Нижнего Новгорода произошло 56 дорожно-транспортных происшествий с участием детей и подростков до 16 лет. 60 детей получили ранения различной степени тяжести, что на треть больше аналогичного периода прошлого года. В целях профилактики травмирования детей, напоминаем Вам основные правила безопасности на дороге.

60 детей получили ранения различной степени тяжести, что на треть больше аналогичного периода прошлого года. В целях профилактики травмирования детей, напоминаем Вам основные правила безопасности на дороге.

Уважаемые родители!

Важно, учить детей правилам дорожного движения!

И самим соблюдать, подавая прмер детям!

Специализированная информационно-пропагандистская акция

«Лето – это маленькая жизнь!» стартует

на дорогах г. Н. Новгорода

С 2 по 8 августа 2021 года на дорогах областного центра стартует неделя детской дорожной безопасности «Лето — это маленькая жизнь!», цель которой — повышение безопасности дорожного движения с участием детей в качестве пешеходов, велосипедистов и водителей, а также активизация информационно — разъяснительной и контрольно-надзорной деятельности.

В течение предстоящей недели сотрудники Госавтоинспекции г. Н. Новгорода, совместно с педагогами образовательных учреждений, родительской общественностью, с представителями волонтерских организаций и благотворительных фондов проведут профилактическую работу с детьми, подростками и их родителями по укреплению навыков соблюдения Правил дорожного движения в весенне-летний период времени.

Обстановка с детским дорожно-транспортным травматизмом на территории г. Н. Новгорода остается сложной. Несмотря на то, что с начала текущего года количество детского дорожно-транспортного травматизма снижено на 2,2% (с 91 до 89 ДТП), увеличилось количество детей, получивших ранения в ДТП по собственной неосторожности на 17,4% (с 23 до 27 ДТП). С участием детей-пешеходов произошло 44 дорожно-транспортных происшествий, детей-велосипедистов — 14,

детей водителей механических ТС – 1.

Госавтоинспекция г. Н. Новгорода обращается ко всем, у кого есть дети и кому не безразлична их судьба, и рекомендует родителям, имеющих несовершеннолетних детей регулярно проводить с детьми беседы о соблюдении мер дорожной безопасности при управлении вело, мототранспортом, средствами индивидуальной мобильности, а также напомнить правила поведения на дороге и в транспорте. Помните! Ребенок учится «законам дороги», глядя на вас — родители. Пусть Ваш пример учит дисциплинированному поведению на улице не только Вашего ребенка, но и других детей»

Помните! Ребенок учится «законам дороги», глядя на вас — родители. Пусть Ваш пример учит дисциплинированному поведению на улице не только Вашего ребенка, но и других детей»

Отделение по пропаганде БДД ОГИБДД Управления МВД России по г. Н. Новгороду, телефон 279-93-02.

Ссылка видео «Нижегородская Госавтоинспекция рекомендует взрослым разяснять детям правила дорожного движения» для распространения среди взрослых https://vk.com/video-75167851_456240610

Шестая глобальная неделя безопасности дорожного движения ООН 2021.

В МБДОУ информация размешена на стендах.

Группа №3

В рамках Недели в подготовительной группе № 3 также были организованы мероприятия, направленные на профилактику детского дорожно-транспортного травматизма.

Использованы такие формы работы, как: беседы, чтение стихов и загадок: «О дорожном порядке», просмотр мультимедийной презентации «Путешествие в страну правил дорожного движения», просмотр развивающих мультфильмов из серии «Азбука безопасности на дороге». Уроки тетушки Совы. Дидактические игры «Учим дорожные знаки», игра – лото «Внимание дорога» и т.д. Дети с удовольствием участвовали в сюжетно-ролевых играх «Автобус», «ГИБДД», «Мы — юные пешеходы», «На дорогах города», «Знаки на дорогах»; в подвижных играх «Угадай знак», «Повороты» «Будь внимательным» и других.

Уроки тетушки Совы. Дидактические игры «Учим дорожные знаки», игра – лото «Внимание дорога» и т.д. Дети с удовольствием участвовали в сюжетно-ролевых играх «Автобус», «ГИБДД», «Мы — юные пешеходы», «На дорогах города», «Знаки на дорогах»; в подвижных играх «Угадай знак», «Повороты» «Будь внимательным» и других.

Было организовано взаимодействие с семьями воспитанников:

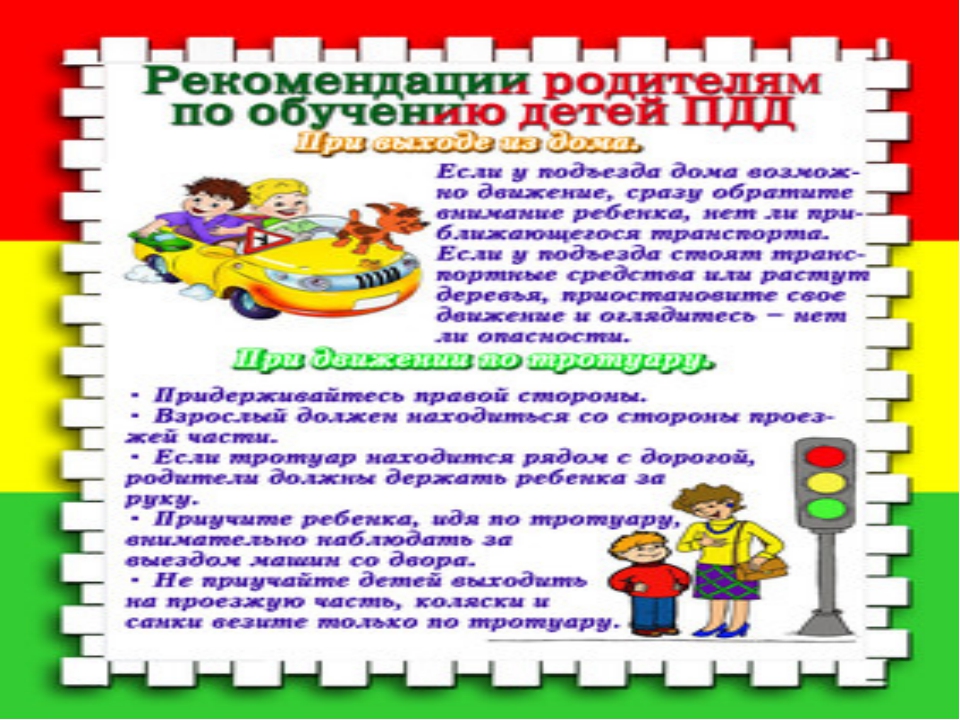

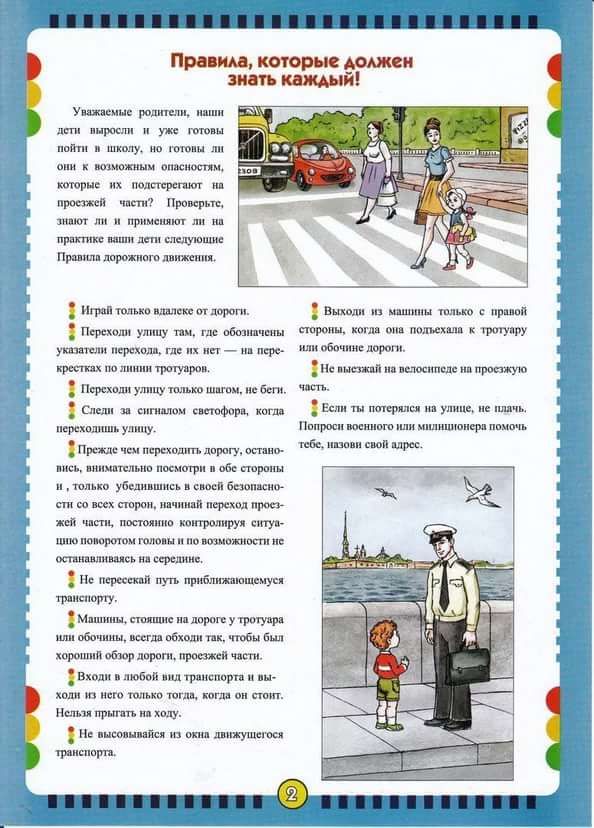

Размещена информация для родителей на тему «Безопасность дорожного движения» (информация на стендах, папки-передвижки). Анкетирование для родителей по правилам дорожного движения. Консультации для родителей «Как обучать дошкольников правилам дорожного движения», «Безопасность на улицах и дорогах». Консультация «Детский травматизм. Как его избежать?».

Группа №2.

«Глобальная неделя безопасности дорожного движения»

Основная тема недели — снижение скоростного режима в местах пересечения транспортных и пешеходных потоков. Цель- привлечение взрослых к проблеме аварийности на дорогах с участием детей. В группе №2 прошли мероприятия, направленные на профилактику детского дорожно-транспортного травматизма: беседы,просмотр видеороликов «Дорога безопасности»,»Правила ПДД для дошкольников», а также консультации и рекомендации для родителей.

Цель- привлечение взрослых к проблеме аварийности на дорогах с участием детей. В группе №2 прошли мероприятия, направленные на профилактику детского дорожно-транспортного травматизма: беседы,просмотр видеороликов «Дорога безопасности»,»Правила ПДД для дошкольников», а также консультации и рекомендации для родителей.

Консультации для родителей по ПДД

Средняя группа №4.

«Глобальная неделя безопасности дорожного движения»

Понедельник

1. Беседа «О правилах дорожного движения».

2. Чтение С. Михалков «Дядя Степа – милиционер».

3. Дидактическая игра «Собери светофор правильно».

4. Подвижная игра «Сигналы светофора».

Вторник

1 Конструктивная деятельность.Тема: «Транспорт».

2 Беседа «Мой друг светофор».

3. Настольно – печатные игры: лото «Какой светофор правильный»».

Среда

1. Проблемная ситуация «Я вышел из автобуса и увидел друга на другой стороне улицы».

2. Сюжетно –ролевые игры: «Транспорт», «Водители и пешеходы».

4. Дидактическая игра пазлы«Собери знак», «Кто больше назовет дорожных знаков».

Четверг

1. Составление рассказов по серии картинок «Автобус».

2. Беседа «Где можно играть?».Чтение сказки: «Про непослушного зайку и медвежат».

4. Проблемная ситуация «Друг собрался к тебе в гости, объясни ему дорогу».

5. Художественное творчество – рисование «Улица»

6. Сюжетно – ролевая игра «Улица». Рассматривание иллюстраций о видах транспорта.

Пятница

1. Придумывание конца рассказа «Как мы переходили через улицу».

2. Чтение В. Семерин «Запрещается – разрешается»,

3. Дидактическая игра «Угадай знак», «Найди каждому свой транспорт».

Дидактическая игра «Угадай знак», «Найди каждому свой транспорт».

4. Рисование на асфальте «Дорожные знаки».

Работа с родителями:

Консультации: » Правила дорожного движения «,Правила безопасного поведения на улицах»

Консультация для родителей по ПДД. Безопасность детей — забота взрослых.

Вторая младшая группа № 5.

В уголке для родителей была размещена информация: папка передвижка о ПДД, дорожных знаках и правилах поведения на дороге, консультация «Знакомимся с транспортом», азбука дорожного движения, правила маленького пешехода. Так же размещены рисунки по данной тематике. С детьми провели беседу об элементарных правилах поведения на дороге, правилах дорожного движения, были обыграны простые ситуации на дороге.

Первая младшая группа №1

Паспорт дорожной безопасности МБДОУ «Детский сад № 180».

Из года в год в нашем городе и нашей стране увеличивается количество автомобильного транспорта. Улицы города с потоком движущихся машин требуют от детей хорошей ориентировки, а ориентировка формируется в процессе практической деятельности. Быстрое развитие автомобильноготранспорта, увеличение интенсивности движения выдвигает серьёзную задачу — обеспечение безопасности движения обучающих. По статистике каждый десятый жертвой дорожно — транспортного происшествия становится ребёнок. Ребёнка интересует улица и всё на ней происходящее. И часто, увлечённый чем — либо необычным, он попадает на улице в опасные ситуации, особенно в летний период. Вот почему уже в дошкольном возрастенеобходимо обучать детей ориентироваться в ближайшем окружении. Это тем более важно знать будущему школьнику, так как ему приходится предолевать путь от дома в школу и обратно.

В предупреждении дорожно -транспортного происшествия с детьми важную роль играет работа ДОУ по разъяснению детям правил дорожного движения и привитию навыков дисциплинарного, культурного поведения на улицах и дорогах. Ведь ребёнку трудно понять, что такое тормозной путь, время реакции водителя или транспортный поток. Дети часто страдают от непонимания той опасности, которую представляет собой автомобиль.

Ведь ребёнку трудно понять, что такое тормозной путь, время реакции водителя или транспортный поток. Дети часто страдают от непонимания той опасности, которую представляет собой автомобиль.

В целях совершенствования деятельности по профилактике детского дорожно — транспортного травматизма в МБДОУ «Детский сад № 180» творческой группой разработан паспорт дорожной безопасности.

Целью внедрения паспорта дорожной безопасности учреждения является систематизация работы ведомств и служб в области обеспечения безопасности обучающих дошкольного возраста на дорогах.

Паспорт объединяет локальные акты учреждения, необходимые для проведения работы по профилактике детского дорожно -транспортного травматизма, справочную информацию и методические рекомендации по организации деятельности.

Творческой группой обследован микрорайон улиц Чаадаева, Орджоникидзе и др., изучены все дорожные знаки, места парковки, схемы безопасных маршрутов движения обучающих, наиболее популярные маршруты обучающих от дома до детского сада.

Паспорт дорожной безопасности

МБДОУ «Детский сад № 180»

Паспорт дорожной безопасности МБДОУ «Детский сад № 32» Документ подписан с помощью ЭЦП Дата и время подписания: 12.03.2021 09:05

Консультация и памятка для родителей по ПДД.

Консультация и памятка для родителей по ПДД.

Адаптивные элементы управления приложениями в Microsoft Defender для облака

- Статья

- 9 минут на чтение

Узнайте о преимуществах адаптивных элементов управления приложениями Microsoft Defender для облака и о том, как вы можете повысить свою безопасность с помощью этой интеллектуальной функции, управляемой данными.

Что такое адаптивное управление приложениями?

Адаптивный контроль приложений — это интеллектуальное и автоматизированное решение для определения списков разрешенных приложений для ваших компьютеров.

Часто в организациях есть несколько машин, на которых регулярно выполняются одни и те же процессы. Защитник Microsoft для облака использует машинное обучение для анализа приложений, работающих на ваших компьютерах, и создания списка заведомо безопасного программного обеспечения. Списки разрешений основаны на ваших конкретных рабочих нагрузках Azure, и вы можете дополнительно настроить рекомендации, используя следующие инструкции.

Если вы включили и настроили адаптивные элементы управления приложениями, вы будете получать оповещения системы безопасности, если запускается любое приложение, отличное от тех, которые вы определили как безопасные.

Каковы преимущества адаптивного управления приложениями?

Определяя списки известных безопасных приложений и генерируя оповещения при выполнении чего-либо еще, вы можете достичь нескольких целей контроля и соответствия требованиям:

- Выявление потенциальных вредоносных программ, даже тех, которые могут быть пропущены антивирусными решениями

- Улучшить соответствие локальным политикам безопасности, предписывающим использование только лицензионного программного обеспечения

- Выявление устаревших или неподдерживаемых версий приложений

- Определите программное обеспечение, которое запрещено вашей организацией, но тем не менее работает на ваших компьютерах

- Усилить надзор за приложениями, которые получают доступ к конфиденциальным данным

В настоящее время нет доступных вариантов принудительного применения. Адаптивные элементы управления приложениями предназначены для предоставления предупреждений безопасности, если какое-либо приложение запускается, кроме тех, которые вы определили как безопасные.

Адаптивные элементы управления приложениями предназначены для предоставления предупреждений безопасности, если какое-либо приложение запускается, кроме тех, которые вы определили как безопасные.

Доступность

| Внешний вид | Детали |

|---|---|

| Состояние выпуска: | Общая доступность (GA) |

| Цена: | Требуется Microsoft Defender для серверов, план 2 |

| Поддерживаемые машины: | Машины Azure и другие системы под управлением Windows и Linux Машины Azure Arc |

| Требуемые роли и разрешения: | Роли Security Reader и Reader могут просматривать как группы, так и списки заведомо безопасных приложений Contributor и Администратор безопасности роли могут как редактировать группы, так и списки заведомо безопасных приложений |

| Облака: | Коммерческие облака Национальный (Azure Government, Azure China 21Vianet) Подключенные аккаунты AWS |

Включить управление приложениями на группе машин

Если Microsoft Defender для облака определил группы компьютеров в ваших подписках, на которых постоянно работает аналогичный набор приложений, вам будет предложена следующая рекомендация: На ваших компьютерах должны быть включены адаптивные элементы управления приложениями для определения безопасных приложений .

Выберите рекомендацию или откройте страницу адаптивного управления приложениями, чтобы просмотреть список предлагаемых заведомо безопасных приложений и групп компьютеров.

Откройте панель мониторинга защиты рабочей нагрузки и в области расширенной защиты выберите Адаптивное управление приложением .

Откроется страница управления адаптивным приложением , где ваши виртуальные машины сгруппированы на следующих вкладках:

Настроено — Группы машин, которые уже имеют определенный белый список приложений. Для каждой группы настроенная вкладка показывает:

- количество машин в группе

- последние оповещения

Рекомендуемый — группы компьютеров, на которых последовательно выполняются одни и те же приложения и для которых не настроен белый список. Мы рекомендуем вам включить адаптивное управление приложениями для этих групп.

Совет

Если вы видите имя группы с префиксом «REVIEWGROUP», это означает, что она содержит машины с частично согласованным списком приложений. Защитник Microsoft для облака не может видеть шаблон, но рекомендует просмотреть эту группу, чтобы узнать, можете ли вы вручную определить некоторые правила адаптивного управления приложениями, как описано в разделе Изменение правила адаптивного управления приложениями для группы.

Вы также можете перемещать машины из этой группы в другие группы, как описано в разделе Перемещение машины из одной группы в другую.

Нет рекомендаций — Компьютеры без определенного списка разрешенных приложений и которые не поддерживают эту функцию. Ваша машина может находиться на этой вкладке по следующим причинам:

- Отсутствует агент Log Analytics

- Агент Log Analytics не отправляет события

- Это машина Windows с уже существующей политикой AppLocker, включенной либо GPO, либо локальной политикой безопасности

- AppLocker недоступен (установки Windows Server Core)

Подсказка

Defender for Cloud необходимы данные как минимум за две недели, чтобы определить уникальные рекомендации для каждой группы компьютеров.

Недавно созданные компьютеры или принадлежащие к подпискам, которые только недавно были защищены Microsoft Defender для серверов, будут отображаться на вкладке Нет рекомендации .

Недавно созданные компьютеры или принадлежащие к подпискам, которые только недавно были защищены Microsoft Defender для серверов, будут отображаться на вкладке Нет рекомендации .

Откройте вкладку Рекомендуемые . Появятся группы машин с рекомендованными белыми списками.

Выберите группу.

Чтобы настроить новое правило, просмотрите различные разделы этой страницы Настройка правил управления приложениями и содержимое, которое будет уникальным для этой конкретной группы компьютеров:

Выбрать машины — по умолчанию выбираются все машины в указанной группе. Отмените выбор, чтобы удалить их из этого правила.

Рекомендуемые области применения — Просмотрите этот список приложений, которые являются общими для компьютеров в этой группе и которые рекомендуется разрешить запускать.

Дополнительные приложения — Просмотрите этот список приложений, которые либо реже встречаются на компьютерах в этой группе, либо известны как уязвимые. Значок предупреждения указывает на то, что злоумышленник может использовать конкретное приложение для обхода списка разрешенных приложений. Мы рекомендуем вам внимательно изучить эти приложения.

Подсказка

Оба списка приложений включают возможность ограничения доступа к определенному приложению для определенных пользователей. По возможности придерживайтесь принципа наименьших привилегий.

Приложения определяются их издателями. Если у приложения нет информации об издателе (оно не подписано), правило пути создается для полного пути конкретного приложения.

Чтобы применить правило, выберите Аудит .

Изменить правило 9 адаптивных элементов управления приложениями группы0017

Возможно, вы решите отредактировать белый список для группы компьютеров из-за известных изменений в вашей организации.

Чтобы изменить правила для группы машин:

Откройте панель мониторинга Защита рабочей нагрузки и в области расширенной защиты выберите Адаптивные элементы управления приложениями .

На вкладке Настроено выберите группу с правилом, которое вы хотите изменить.

Просмотрите различные разделы Настройте страницу правил управления приложениями , как описано в разделе Включение адаптивного управления приложениями на группе компьютеров.

При желании добавьте одно или несколько пользовательских правил:

Выберите Добавить правило .

Если вы определяете известный безопасный путь, измените тип правила на «Путь» и введите один путь. Вы можете включать подстановочные знаки в путь.

Совет

Некоторые сценарии, в которых могут быть полезны подстановочные знаки в пути:

- Использование подстановочного знака в конце пути для разрешения запуска всех исполняемых файлов в этой папке и подпапках.

- Использование подстановочного знака в середине пути для включения известного имени исполняемого файла с изменяющимся именем папки (например, личные папки пользователя, содержащие известный исполняемый файл, автоматически созданные имена папок и т. д.).

- Использование подстановочного знака в конце пути для разрешения запуска всех исполняемых файлов в этой папке и подпапках.

Определите разрешенных пользователей и защищенные типы файлов.

Когда вы закончите определение правила, выберите Добавить .

Чтобы применить изменения, выберите Сохранить .

Просмотр и изменение настроек группы

Чтобы просмотреть сведения и настройки вашей группы, выберите Настройки группы .

На этой панели отображается имя группы (которое можно изменить), тип ОС, расположение и другие важные сведения.

При необходимости измените режимы защиты имени группы или типа файла.

Выбрать Применить и Сохранить .

Вы увидите эту рекомендацию, когда машинное обучение Defender for Cloud обнаружит потенциально законное поведение, которое ранее не разрешалось. В рекомендации предлагаются новые правила для существующих определений, чтобы уменьшить количество ложных срабатываний.

Чтобы устранить проблемы:

На странице рекомендаций выберите Правила списка разрешений в политике адаптивного управления приложениями, которые следует обновить 9Рекомендация 0078 для просмотра групп с недавно выявленным потенциально законным поведением.

Выберите группу с правилом, которое вы хотите изменить.

Просмотрите различные разделы страницы Настройка правил управления приложениями , как описано в разделе Включение адаптивного управления приложениями на группе компьютеров.

Чтобы применить изменения, выберите Аудит .

Предупреждения аудита и нарушения

Откройте панель мониторинга Защита рабочих нагрузок и в области расширенной защиты выберите Адаптивные элементы управления приложениями .

Чтобы просмотреть группы с машинами, для которых получены последние оповещения, просмотрите группы, перечисленные на вкладке Настроено .

Чтобы продолжить расследование, выберите группу.

Для получения дополнительных сведений и списка затронутых машин выберите оповещение.

На странице предупреждений системы безопасности отображаются дополнительные сведения об предупреждениях и ссылка Примите меры с рекомендациями по устранению угрозы.

Примечание

Адаптивные элементы управления приложениями вычисляют события каждые двенадцать часов. «Время начала действия», отображаемое на странице предупреждений безопасности, — это время, когда адаптивные элементы управления приложения создали предупреждение, , а не , время, когда подозрительный процесс был активен.

Перемещение машины из одной группы в другую

При перемещении машины из одной группы в другую применяемая к ней политика управления приложениями изменяется на параметры группы, в которую вы ее переместили. Вы также можете переместить машину из настроенной группы в ненастроенную группу, что приведет к удалению всех правил управления приложениями, которые были применены к машине.

Вы также можете переместить машину из настроенной группы в ненастроенную группу, что приведет к удалению всех правил управления приложениями, которые были применены к машине.

Откройте панель мониторинга защиты рабочей нагрузки и в области расширенной защиты выберите Адаптивное управление приложением .

На странице Адаптивное управление приложением на вкладке Настроено выберите группу, содержащую машину, которую нужно переместить.

Открыть список настроенных машин .

Откройте меню машины из трех точек в конце строки и выберите Переместить . Откроется панель Переместить компьютер в другую группу .

Выберите группу назначения и выберите Переместить машину .

Чтобы сохранить изменения, выберите Сохранить .

Управление элементами управления приложениями через REST API

Для программного управления адаптивными элементами управления приложениями используйте наш REST API.

Соответствующая документация по API доступна в разделе Адаптивные элементы управления приложения документации API Defender for Cloud.

Некоторые из функций, доступных в REST API, включают:

Список извлекает все рекомендации вашей группы и предоставляет JSON с объектом для каждой группы.

Get извлекает JSON с полными рекомендательными данными (то есть списком компьютеров, правилами издателя/пути и т. д.).

Put настраивает ваше правило (используйте JSON, полученный с помощью Get , в качестве тела для этого запроса).

Важный

Поместите ожидает меньше параметров, чем содержит JSON, возвращаемый командой Get .

Удалите следующие свойства перед использованием JSON в запросе Put : рекомендательный статус, конфигурациястатус, проблемы, местоположение и исходная система.

Часто задаваемые вопросы: адаптивные элементы управления приложениями

- Существуют ли какие-либо варианты принудительного применения элементов управления приложениями?

- Почему я вижу приложение Qualys в списке рекомендуемых приложений?

Существуют ли какие-либо варианты принудительного применения элементов управления приложениями?

В настоящее время нет доступных вариантов принудительного применения. Адаптивные элементы управления приложениями предназначены для предоставления предупреждений безопасности , если запускается какое-либо приложение, отличное от тех, которые вы определили как безопасные. Они имеют ряд преимуществ (Каковы преимущества адаптивных элементов управления приложениями?) и настраиваются, как показано на этой странице.

Почему я вижу приложение Qualys в списке рекомендуемых приложений?

Защитник Microsoft для серверов включает сканирование уязвимостей для ваших компьютеров без дополнительной платы. Вам не нужна лицензия Qualys или даже учетная запись Qualys — все легко обрабатывается внутри Defender for Cloud. Дополнительные сведения об этом сканере и инструкции по его развертыванию см. в статье интегрированное решение для оценки уязвимостей Qualys Defender for Cloud.

Чтобы гарантировать, что при развертывании сканера Defender for Cloud не будут генерироваться оповещения, рекомендуемый белый список адаптивных элементов управления приложением включает сканер для всех компьютеров.

Дальнейшие действия

На этой странице вы узнали, как использовать адаптивное управление приложениями в Защитнике Microsoft для облака, чтобы определить списки разрешенных приложений, работающих на ваших компьютерах Azure и других компьютерах. Чтобы узнать больше о некоторых других функциях защиты облачных рабочих нагрузок, см. :

:

- Общие сведения о JIT-доступе к ВМ

- Защита кластеров Azure Kubernetes

Боковое перемещение с PSExec | PSExec Port

Боковое перемещение: обзор

На ранних этапах взаимодействия специалисты по тестированию на проникновение стремятся закрепиться в целевой сети. В зависимости от того, какие сценарии согласованы с клиентом и изложены в Правилах взаимодействия, эта точка опоры может быть реализована посредством атак социальной инженерии, таких как фишинговые кампании, или путем компрометации внешнего веб-приложения и перемещения на сервер или внутреннюю базу данных. . Другие сценарии могут включать в себя выполнение «предполагаемого нарушения», когда клиент создает стандартного пользователя домена для целей проверки воздействия после взлома. сеть клиента (называемая боковым движением или боковым распространением). На других машинах могут храниться полезные вещи, способствующие взаимодействию, такие как документы, содержащие «жемчужины короны» компании, или сохраненные учетные данные, дающие доступ к базам данных, контроллерам домена или другим важным активам. Хотя получение ситуационной осведомленности и понимания «места на местности» после того, как первоначальный плацдарм установлен, является искусством, эта статья вместо этого сосредоточится на подмножестве инструментов и методов для перемещения по среде Windows жертвы.

Хотя получение ситуационной осведомленности и понимания «места на местности» после того, как первоначальный плацдарм установлен, является искусством, эта статья вместо этого сосредоточится на подмножестве инструментов и методов для перемещения по среде Windows жертвы.

Что такое «Pass The Hash?» Pass Хэш — это метод, используемый тестировщиками на проникновение, а также злоумышленниками после начальной точки опоры, который направлен на аутентификацию на других сетевых компьютерах Windows с скомпрометированными хэшами паролей NT LAN Manager (NTLM). Это возможно благодаря тому, как Windows реализует свою схему проверки подлинности NTLM. После входа в систему попытки пройти аутентификацию на других сетевых компьютерах, общих файловых ресурсах и других ресурсах с помощью NTLM приведут к запросу/ответу, который включает имя пользователя и хэш пароля (вычисленный с исходным значением запроса). Никогда не обменивались открытым текстовым паролем! Эти хэши хранятся в нескольких местах. Для локальных учетных записей каждая машина будет хранить связанные хэш-значения в базе данных управления учетными записями безопасности (SAM). В среде домена хэши для всех учетных записей в Active Directory хранятся на контроллере домена в файле с именем «NTDS.dit». Наконец, учетные данные также могут храниться в памяти (в некоторых случаях в виде открытого текста) во время интерактивных сеансов, таких как вход в консоль или через удаленные сеансы (RDP). СВЯТАЯ ЭКСПОЗИЦИЯ, БЭТМЕН! Важно отметить, что для доступа к этим учетным данным требуется привилегированный доступ (СИСТЕМА, локальные/доменные администраторы) к базе данных SAM для локальных учетных записей или процесс службы подсистемы локальной безопасности (LSASS) для интерактивного входа в систему, и хотя искусство Сбор этих учетных данных выходит за рамки этой статьи, он будет рассмотрен в следующем сообщении в блоге. Для получения дополнительной информации о методах повышения привилегий см. мой пост от ноября 2015 г.: Ну, это быстро повысилось… После того, как хэши получены, взлом их для раскрытия открытого текста пароля может быть долгой и трудной задачей (при условии, что пароли не поддаются спискам слов).

Для локальных учетных записей каждая машина будет хранить связанные хэш-значения в базе данных управления учетными записями безопасности (SAM). В среде домена хэши для всех учетных записей в Active Directory хранятся на контроллере домена в файле с именем «NTDS.dit». Наконец, учетные данные также могут храниться в памяти (в некоторых случаях в виде открытого текста) во время интерактивных сеансов, таких как вход в консоль или через удаленные сеансы (RDP). СВЯТАЯ ЭКСПОЗИЦИЯ, БЭТМЕН! Важно отметить, что для доступа к этим учетным данным требуется привилегированный доступ (СИСТЕМА, локальные/доменные администраторы) к базе данных SAM для локальных учетных записей или процесс службы подсистемы локальной безопасности (LSASS) для интерактивного входа в систему, и хотя искусство Сбор этих учетных данных выходит за рамки этой статьи, он будет рассмотрен в следующем сообщении в блоге. Для получения дополнительной информации о методах повышения привилегий см. мой пост от ноября 2015 г.: Ну, это быстро повысилось… После того, как хэши получены, взлом их для раскрытия открытого текста пароля может быть долгой и трудной задачей (при условии, что пароли не поддаются спискам слов). или атаки радужным столом). К счастью для нас, Windows с радостью примет хеш-значения NTLM во многих ситуациях, например, при доступе к сетевому ресурсу по его IP-адресу (а не по имени хоста) или при подключении к устройству, которое не присоединено к домену. Обмен хэшами не будет происходить только при запросе сетевых ресурсов в эксклюзивной среде Kerberos, но такой тип реализации встречается редко и может быть проблематичным для многих организаций. Хотя все это интересно, есть ли способ, которым мы можем это сделать? использовать эти захваченные хэши, чтобы углубиться в сеть? Конечно есть. Но сначала давайте рассмотрим инструмент, который вдохновил, возможно, самый печально известный из модулей Metasploit…

или атаки радужным столом). К счастью для нас, Windows с радостью примет хеш-значения NTLM во многих ситуациях, например, при доступе к сетевому ресурсу по его IP-адресу (а не по имени хоста) или при подключении к устройству, которое не присоединено к домену. Обмен хэшами не будет происходить только при запросе сетевых ресурсов в эксклюзивной среде Kerberos, но такой тип реализации встречается редко и может быть проблематичным для многих организаций. Хотя все это интересно, есть ли способ, которым мы можем это сделать? использовать эти захваченные хэши, чтобы углубиться в сеть? Конечно есть. Но сначала давайте рассмотрим инструмент, который вдохновил, возможно, самый печально известный из модулей Metasploit…

Sysinternals PsExec PsExec является частью пакета Microsoft Sysinternals, набора инструментов, помогающих администраторам управлять своими системами. PsExec позволяет удаленно выполнять команды (и получать результирующие выходные данные) по именованному каналу с протоколом Server Message Block (SMB), который работает на TCP-порту 445. Инструмент PsExec требует, чтобы исполняемый файл присутствовал в системе, выполняющей администрирование, но для целевых клиентов не требуется никакого дополнительного программного обеспечения. Кроме того, учетные данные, предоставленные PsExec для проверки подлинности, должны иметь повышенные привилегии на целевом клиентском компьютере. На высоком уровне программа PsExec работает следующим образом:

Инструмент PsExec требует, чтобы исполняемый файл присутствовал в системе, выполняющей администрирование, но для целевых клиентов не требуется никакого дополнительного программного обеспечения. Кроме того, учетные данные, предоставленные PsExec для проверки подлинности, должны иметь повышенные привилегии на целевом клиентском компьютере. На высоком уровне программа PsExec работает следующим образом:

- Подключается к скрытой общей папке ADMIN$ (сопоставленной с папкой C:\Windows) в удаленной системе через SMB

- Использует диспетчер управления службами (SCM) для запуска службы PsExecsvcservice и включения именованного канала в удаленной системе

- Перенаправление ввода/вывода консоли осуществляется через созданный именованный канал

Для получения дополнительной информации о SCM и его роли в управлении службами давайте посмотрим, как это выглядит на практике. Для этого сценария я системный администратор и хочу просто запросить ENVY на удаленном компьютере, чтобы увидеть, как выглядят его сетевые настройки, без необходимости инициировать сеанс удаленного рабочего стола. При использовании учетной записи домена обязательно укажите домен (формат домен\имя пользователя) как часть аргумента пользователя (флаг -u). Это дополнение не нужно для локальных учетных записей.psexec \\Envy -u Inferno\SteveDA -p P@ssword123! ипконфиг

При использовании учетной записи домена обязательно укажите домен (формат домен\имя пользователя) как часть аргумента пользователя (флаг -u). Это дополнение не нужно для локальных учетных записей.psexec \\Envy -u Inferno\SteveDA -p P@ssword123! ипконфиг

ЗАМЕЧАТЕЛЬНО! Как видите, мы прошли аутентификацию через SMB с нашими привилегированными учетными данными, выполнили команду и получили результаты локально. Что, если мы хотим сделать шаг вперед? Как насчет… интерактивной оболочки? psexec \\Envy -u Inferno\SteveDA -p P@ssword123! cmd.exe

ДА! PSEXEC МОЖЕТ И БУДЕТ! Все, что нам нужно сделать, это просто добавить программу cmd.exe в качестве аргумента в конец нашей команды. Примечание. Отсутствие имени пользователя равносильно запуску команды в контексте вашей текущей учетной записи. Мы даже можем запускать команды и/или программы под SYSTEM вместо привилегий нашей учетной записи, используя флаг -s.psexec \\Envy -u Inferno\SteveDA -p P@ssword123! -s cmd.exe

Как вы уже поняли, PsExec позволяет легко управлять несколькими машинами в сети. Это должно быть приятной, приятной музыкой для ушей как тестеров на проникновение, так и плохих парней. Есть, однако, некоторые предостережения (естественно). Прежде всего, учитывая, что это инструмент, созданный для помощи системным администраторам в их обязанностях, нет никаких причин для того, чтобы он принимал хэши вместо паролей в виде открытого текста, несмотря на многочисленные сообщения в блогах, утверждающие обратное. Чтобы использовать PsExec с захваченными хэшами, вам понадобится помощь такого инструмента, как Редактор учетных данных Windows (WCE). Это создает свой собственный набор проблем, так как вам потребуется сбросить другой исполняемый файл на диск и обнаружить риски. При этом нижеследующее является хорошим справочником, если вы хотите узнать больше: Передайте хэш без Metasploit. При этом, если во время взаимодействия вы обнаружите незашифрованные пароли, хранящиеся в памяти, спрятанные в файле или находящиеся в папке SYSVOL на контроллере домена, у вас есть зеленый свет для использования без дополнительных инструментов.

Это должно быть приятной, приятной музыкой для ушей как тестеров на проникновение, так и плохих парней. Есть, однако, некоторые предостережения (естественно). Прежде всего, учитывая, что это инструмент, созданный для помощи системным администраторам в их обязанностях, нет никаких причин для того, чтобы он принимал хэши вместо паролей в виде открытого текста, несмотря на многочисленные сообщения в блогах, утверждающие обратное. Чтобы использовать PsExec с захваченными хэшами, вам понадобится помощь такого инструмента, как Редактор учетных данных Windows (WCE). Это создает свой собственный набор проблем, так как вам потребуется сбросить другой исполняемый файл на диск и обнаружить риски. При этом нижеследующее является хорошим справочником, если вы хотите узнать больше: Передайте хэш без Metasploit. При этом, если во время взаимодействия вы обнаружите незашифрованные пароли, хранящиеся в памяти, спрятанные в файле или находящиеся в папке SYSVOL на контроллере домена, у вас есть зеленый свет для использования без дополнительных инструментов. Однако есть еще одно предостережение, поскольку вам все равно нужно сбросить исполняемый файл PsExec на машину, которой вы управляете, чтобы начать работу. Обычно программы, подписанные Microsoft, игнорируются антивирусными (A/V) продуктами. В случае с PsExec, из-за того, что он был так широко (аб)используется, некоторые продукты A/V будут запускаться в программе как подозрительные/вредоносные. Как мы все знаем, нежелательное внимание никогда не бывает хорошим! Теперь давайте взглянем на один из самых популярных инструментов, вдохновленных Microsoft PsExec: модуль Metasploit PSExec. Этот модуль расширяет функциональные возможности PsExec и делает его немного более удобным для тестирования на проникновение, позволяя передавать скомпрометированные хэши…

Однако есть еще одно предостережение, поскольку вам все равно нужно сбросить исполняемый файл PsExec на машину, которой вы управляете, чтобы начать работу. Обычно программы, подписанные Microsoft, игнорируются антивирусными (A/V) продуктами. В случае с PsExec, из-за того, что он был так широко (аб)используется, некоторые продукты A/V будут запускаться в программе как подозрительные/вредоносные. Как мы все знаем, нежелательное внимание никогда не бывает хорошим! Теперь давайте взглянем на один из самых популярных инструментов, вдохновленных Microsoft PsExec: модуль Metasploit PSExec. Этот модуль расширяет функциональные возможности PsExec и делает его немного более удобным для тестирования на проникновение, позволяя передавать скомпрометированные хэши…

Модуль Metasploit PSExec В Metasploit Framework есть несколько модулей, которые используют методы в стиле PsExec. Однако, когда вы слышите, что кто-то ссылается на модуль PSExec, скорее всего, он имеет в виду:exploit/windows/smb/psexec. Это модуль, который позволяет выполнять код на целевой машине, возвращая полезную нагрузку (обычно оболочку Meterpreter) злоумышленнику. Несмотря на то, что по функциональности он похож на PsExec от Sysinternal, модуль PSExec от Metasploit Framework имеет несколько ключевых отличий и на по умолчанию модуль выполняет следующие действия:

Это модуль, который позволяет выполнять код на целевой машине, возвращая полезную нагрузку (обычно оболочку Meterpreter) злоумышленнику. Несмотря на то, что по функциональности он похож на PsExec от Sysinternal, модуль PSExec от Metasploit Framework имеет несколько ключевых отличий и на по умолчанию модуль выполняет следующие действия:

- Создает исполняемый файл службы со случайным именем со встроенной полезной нагрузкой

- Подключается к скрытой общей папке ADMIN$ в удаленной системе через SMB

- Сбрасывает исполняемый файл вредоносной службы в общую папку

- Использует SCM для запуска службы со случайным именем

- Сервис загружает вредоносный код в память и выполняет его

- Обработчик полезной нагрузки Metasploit получает полезную нагрузку и устанавливает сессию

- Модуль убирает за собой, останавливая службу и удаляя исполняемый файл

PSExec Metasploit более гибок по сравнению с инструментом Microsoft. Например, расположение исполняемого файла вредоносной службы по умолчанию может быть изменено со скрытого ADMIN$ на C$ или даже на другую общую папку на целевом компьютере. Имена исполняемого файла службы и связанной службы также можно изменить в расширенных настройках модуля. Однако наиболее важной модификацией, которую может сделать пентестер, является создание и привязка к исполняемому файлу пользовательской службы вместо того, чтобы полагаться на исполняемые шаблоны, предоставляемые Metasploit. Рамки. Невыполнение этого требования значительно увеличивает риск обнаружения антивирусным решением целевой системы после того, как исполняемый файл будет сброшен на диск. Давайте рассмотрим пример бокового движения с модулем psexec. Для этого сценария мы уже скомпрометировали один хост и сбросили хэши из базы данных SAM:

Например, расположение исполняемого файла вредоносной службы по умолчанию может быть изменено со скрытого ADMIN$ на C$ или даже на другую общую папку на целевом компьютере. Имена исполняемого файла службы и связанной службы также можно изменить в расширенных настройках модуля. Однако наиболее важной модификацией, которую может сделать пентестер, является создание и привязка к исполняемому файлу пользовательской службы вместо того, чтобы полагаться на исполняемые шаблоны, предоставляемые Metasploit. Рамки. Невыполнение этого требования значительно увеличивает риск обнаружения антивирусным решением целевой системы после того, как исполняемый файл будет сброшен на диск. Давайте рассмотрим пример бокового движения с модулем psexec. Для этого сценария мы уже скомпрометировали один хост и сбросили хэши из базы данных SAM:

СЛАДКО! У нас есть учетные данные локального администратора! Затем мы можем взять известный хэш имени пользователя и пароля и установить их в модуле psexec. Учитывая, что это Локальная учетная запись, заполнять поле SMBDomain не нужно. Далее мы нацелимся на другую машину, которую мы обнаружили в сети, SLOTH, устаревшую машину XP, о которой забыли время и системные администраторы!

Далее мы нацелимся на другую машину, которую мы обнаружили в сети, SLOTH, устаревшую машину XP, о которой забыли время и системные администраторы!

После ввода всей этой информации пришло время попытаться использовать нашу жертву:

Вы можете видеть, что модуль psexec создал исполняемый файл службы со случайным именем и после подключения к общему ресурсу SLOTH ADMIN$ сбрасывает его на диск и выполняет. Затем мы возвращаем оболочку Meterpreter и видим, что мы работаем с системными привилегиями. Вы можете спросить себя… почему оболочка не работает в контексте учетной записи администратора, поскольку мы использовали эти учетные данные для подключения? Ответ заключается в исполняемом файле службы. При выполнении он запускает сервис и дает ему указание обработать полезную нагрузку Meterpreter. Учитывая, что службы Windows, как правило, работают как SYSTEM, оболочка, отправленная нам сгенерированной службой, работает с указанными привилегиями.

Сила PowerShell Все это хорошо, но что, если бы мы могли использовать техники PSExec и , избегая всей путаницы с удалением исполняемого файла службы на диск и риском обнаружения? Только в самых смелых мечтах, говоришь? НЕТ, БРАХ… РЕАЛЬНАЯ ЖИЗНЬ! Существует версия PSExec на основе PowerShell в рамках Metasploit Framework:exploit/windows/smb/psexec_psh.

Этот модуль обеспечивает функциональность в стиле PSExec, но с дополнительным преимуществом: все выполняется в памяти и никогда не требует обращения к диску! Если это звучит знакомо, Рафаэль Мадж (@armitagehacker) применил очень похожий подход в Cobalt Strike. На высоком уровне модуль psexec_psh работает следующим образом:

- Внедрение стейджера в сценарий PowerShell, который будет вставлять полезную нагрузку в память

- Сжатие и Base64 кодирование сценария PowerShell

- Оборачивать закодированный сценарий в однострочный сценарий PowerShell, который декодирует и выкачивает

- Подключение к ADMIN$share на целевой машине через SMB и запустить однострочный

- Встроенный сценарий передается в память через PowerShell Invoke-Expression(IEX)

- Сценарий создает новую службу и передает в нее полезную нагрузку стейджера

- Обработчик полезной нагрузки Metasploit получает полезную нагрузку и устанавливает сеанс

- Модуль очищается после себя, отключая службу

Прошлой весной/летом я заметил, что модуль psexec_psh был указан как «устаревший» в Metasploit и что исходный psexec модуль был обновлен, чтобы включить функциональность PowerShell. Обновленный модуль psexec сначала проверяет наличие PowerShell на узле и, если находит, использует метод, описанный выше. Если PowerShell не установлен на целевой машине, модуль вернется к «старому школьному» методу перетаскивания исполняемого файла службы на компьютер-жертву. Команды, связанные с PowerShell, в модуле psexec можно найти в разделе «Дополнительные параметры»:

Обновленный модуль psexec сначала проверяет наличие PowerShell на узле и, если находит, использует метод, описанный выше. Если PowerShell не установлен на целевой машине, модуль вернется к «старому школьному» методу перетаскивания исполняемого файла службы на компьютер-жертву. Команды, связанные с PowerShell, в модуле psexec можно найти в разделе «Дополнительные параметры»:

Недавно модуль psexec_psh, по-видимому, был восстановлен и больше не указан как устаревший. В замешательстве я обратился за разъяснениями к OJ Reeves (@thecolonial), известному участнику проекта Metasploit. Я узнал, что, хотя специфичный для PowerShell код в двух модулях в основном идентичен (как я изначально и подозревал), были обстоятельства, когда модуль psexec не выполнялся должным образом, в то время как модуль psexec_psh выполнялся успешно. Пока надежность кода в модуле psexec не сравняется с надежностью psexec_psh, кажется, что последний останется здесь. На этот раз давайте используем наши ранее скомпрометированные учетные данные администратора для атаки на ENVY, компьютер с Windows 7. Учитывая, что PowerShell установлен в этой версии Windows по умолчанию, мы будем использовать модуль psexec_psh. Настройка аналогична предыдущей, заполнив соответствующие параметры:

Учитывая, что PowerShell установлен в этой версии Windows по умолчанию, мы будем использовать модуль psexec_psh. Настройка аналогична предыдущей, заполнив соответствующие параметры:

После выполнения модуль запускается и возвращает оболочку Meterpreter на нашу атакующую машину:

На этот раз никаких упоминаний об исполняемых файлах служб, поскольку двоичные файлы не были удалены! Если бы мы использовали исходный psexec на том же компьютере с Windows 7, он автоматически обнаружил бы PowerShell на машине и использовал бы тот же код, что и psexec_psh:

Довольно мило, правда?

Trouble In Lateral Movement Paradise Когда звезды сойдутся, использование PSExec для передачи хэша (и давайте не будем забывать — пароли в открытом виде!) может быстро позволить скомпрометировать обширные участки сети. При этом существуют определенные ситуации, которые могут помешать нашим усилиям по распространению в боковом направлении.

Обновление безопасности KB2871997 Если вы помните, в примерах для PsExec от Sysinternal и PSExec от Metasploit упоминалось, что для достижения успеха у вас должен быть привилегированный доступ к машине, на которую вы нацеливаетесь. Это означает, что у вас есть учетные данные для учетной записи, входящей в группу локальных администраторов. Это могут быть локальные или доменные учетные записи. Со временем Microsoft почувствовала необходимость начать решать некоторые проблемы безопасности, присущие Windows, и примерно в середине 2014 года предприняла некоторые шаги в правильном направлении, выпустив KB28719.97. Это обновление для системы безопасности наложило ограничения на то, какие локальные учетные записи могут выполнять удаленное выполнение команд. В этом обновлении единственная локальная учетная запись, которую можно использовать для PSExec, — это учетная запись относительного идентификатора (RID) 500, которая по умолчанию является встроенной учетной записью администратора. Хотя Microsoft начала отключать эти встроенные учетные записи «из коробки», по моему опыту, во многих организациях они включены. Важно помнить о RID (одни только имена учетных записей могут быть обманчивы из-за переименования) всякий раз, когда вы сбрасываете учетные данные, поскольку есть организации, которые могут настраивать учетные записи локального администратора не по умолчанию на своих компьютерах. Я даже видел организации, которые использовали предпочтения групповой политики (GPP), что не является хорошей идеей, для создания и настройки стандартных учетных записей локального администратора в своей сети, но оставляли встроенные учетные записи отключенными. В результате попытки использовать эти учетные записи без RID 500 с PSExec не увенчались успехом, несмотря на их членство в качестве локального администратора. ВОМП ВОМП!

Хотя Microsoft начала отключать эти встроенные учетные записи «из коробки», по моему опыту, во многих организациях они включены. Важно помнить о RID (одни только имена учетных записей могут быть обманчивы из-за переименования) всякий раз, когда вы сбрасываете учетные данные, поскольку есть организации, которые могут настраивать учетные записи локального администратора не по умолчанию на своих компьютерах. Я даже видел организации, которые использовали предпочтения групповой политики (GPP), что не является хорошей идеей, для создания и настройки стандартных учетных записей локального администратора в своей сети, но оставляли встроенные учетные записи отключенными. В результате попытки использовать эти учетные записи без RID 500 с PSExec не увенчались успехом, несмотря на их членство в качестве локального администратора. ВОМП ВОМП!

При всем при этом учетные записи локального администратора RID 500 и учетные записи домена с правами локального администратора на целевых машинах (среди прочего, администраторы домена) по-прежнему являются честной игрой! Если вам интересно узнать больше, Уилл Шредер (@harmj0y) провел фантастическую дискуссию о последствиях KB2871997 для пентестеров: Pass-the-Hash Is Dead: Long Live Pass-the-Hash.

Режим одобрения администратором и удаленные настройки управления учетными записями пользователей Некоторое время назад я участвовал во внутреннем сетевом задании, и звезды, казалось, сошлись. У меня была учетная запись пользователя домена, которая благодаря чрезмерно разрешающим правам предоставила мне эквивалент привилегий локального администратора для этой конкретной машины. Используя этот доступ, я смог перехватить учетную запись RID 500 после сброса всех хэшей из базы данных SAM. Однако, когда я начал использовать PSExec для аутентификации на другом компьютере в сети (я знал, что клиент на самом деле использует стандартные учетные данные для встроенного администратора на большинстве компьютеров), я не смог получить доступ. , я много копался и искал в Google, наконец, выяснив, что останавливало мои попытки бокового движения. Подняв реестр для машины, я обнаружил, что включен следующий раздел реестра: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\FilterAdministratorToken Этот параметр известен как режим одобрения администратором. При явном включении (по умолчанию отключено) этот режим применяет контроль учетных записей (UAC) для встроенного администратора, на который иначе не влияет функция безопасности Microsoft. Впервые представленный в Windows Vista, UAC запрашивает пользователя, когда действие требует повышенных прав. Как мы знаем, PSExec пытается удаленно сопоставить общие ресурсы ADMIN$ или C$, чтобы запустить вредоносную полезную нагрузку, для которой требуется привилегированный доступ. Не имея возможности обойти UAC, попытка модуля запустить службу потерпит неудачу, и не будет никаких оболочек. ВЗДОХ… Теперь давайте исключим из уравнения режим одобрения администратором. По умолчанию UAC влияет на удаленный доступ следующими способами. Для всех локальных учетных записей (за исключением администратора RID 500) все привилегированные административные действия должны выполняться путем физического входа в консоль или через RDP. Учетные записи домена с правами локального администратора, например администраторы домена, не получают запросы UAC при удаленном выполнении команд через SMB.

При явном включении (по умолчанию отключено) этот режим применяет контроль учетных записей (UAC) для встроенного администратора, на который иначе не влияет функция безопасности Microsoft. Впервые представленный в Windows Vista, UAC запрашивает пользователя, когда действие требует повышенных прав. Как мы знаем, PSExec пытается удаленно сопоставить общие ресурсы ADMIN$ или C$, чтобы запустить вредоносную полезную нагрузку, для которой требуется привилегированный доступ. Не имея возможности обойти UAC, попытка модуля запустить службу потерпит неудачу, и не будет никаких оболочек. ВЗДОХ… Теперь давайте исключим из уравнения режим одобрения администратором. По умолчанию UAC влияет на удаленный доступ следующими способами. Для всех локальных учетных записей (за исключением администратора RID 500) все привилегированные административные действия должны выполняться путем физического входа в консоль или через RDP. Учетные записи домена с правами локального администратора, например администраторы домена, не получают запросы UAC при удаленном выполнении команд через SMB. Это поведение задается в следующем разделе реестра: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\LocalAccountTokenFilterPolicy. Если раздел реестра LocalAccountTokenFilterPolicy не существует или отключен (значение: 0), то поведение для удаленного доступа будет следующим описано выше. Однако если системные администраторы явно включили эту функцию (значение: 1), удаленные ограничения UAC для локальных учетных записей снимаются.

Это поведение задается в следующем разделе реестра: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\LocalAccountTokenFilterPolicy. Если раздел реестра LocalAccountTokenFilterPolicy не существует или отключен (значение: 0), то поведение для удаленного доступа будет следующим описано выше. Однако если системные администраторы явно включили эту функцию (значение: 1), удаленные ограничения UAC для локальных учетных записей снимаются.

Куда нам двигаться дальше? В то время как PSExec и все его достоинства SMB, возможно, были предпочтительным методом бокового перемещения для многих пентестеров в прошлом, другие начали использовать другие протоколы и методы для распространения по сетям. Инструментарий управления Windows (WMI) и удаленное взаимодействие PowerShell (PSRemoting) набирают популярность в сообществе этичных хакеров, поскольку подробности кампаний Advanced Persistence Threat (APT) показали, что злоумышленники меняют свою тактику и методы.

Недавно созданные компьютеры или принадлежащие к подпискам, которые только недавно были защищены Microsoft Defender для серверов, будут отображаться на вкладке Нет рекомендации .

Недавно созданные компьютеры или принадлежащие к подпискам, которые только недавно были защищены Microsoft Defender для серверов, будут отображаться на вкладке Нет рекомендации .